In de wereld van ethische hacking en penetratietesten vormen hacking tools de kern van een effectieve beveiligingsaudit. Deze tools, variërend van eenvoudige scripts tot uitgebreide frameworks, stellen ethische hackers in staat om kwetsbaarheden te ontdekken, systemen te testen en uiteindelijk de beveiliging van organisaties te versterken. Maar hoe worden deze tools precies ingezet in de praktijk, en wat maakt ze zo krachtig? In deze blog duiken we dieper in de strategieën, methoden en meest gebruikte tools binnen het domein van ethisch hacken.

De rol van hacking tools in ethische hacking

Hacking tools zijn ontworpen om specifieke taken binnen het penetratietestproces uit te voeren. Deze taken variëren van netwerkverkenning en kwetsbaarheidsscans tot geavanceerde exploitatie en post-exploitatie. De keuze en inzet van tools hangen af van de doelstellingen van de test en de complexiteit van het doelsysteem.

Belangrijkste doelen van hacking tools:

- Identificeren van kwetsbaarheden: Detecteren van zwakke plekken in systemen, netwerken en applicaties.

- Simuleren van echte aanvallen: Nabootsen van de methoden die kwaadwillende hackers zouden gebruiken om toegang te krijgen.

- Valideren van beveiligingsmaatregelen: Controleren of geïmplementeerde beveiligingsmaatregelen effectief zijn.

Fasen van een penetratietest en bijbehorende tools

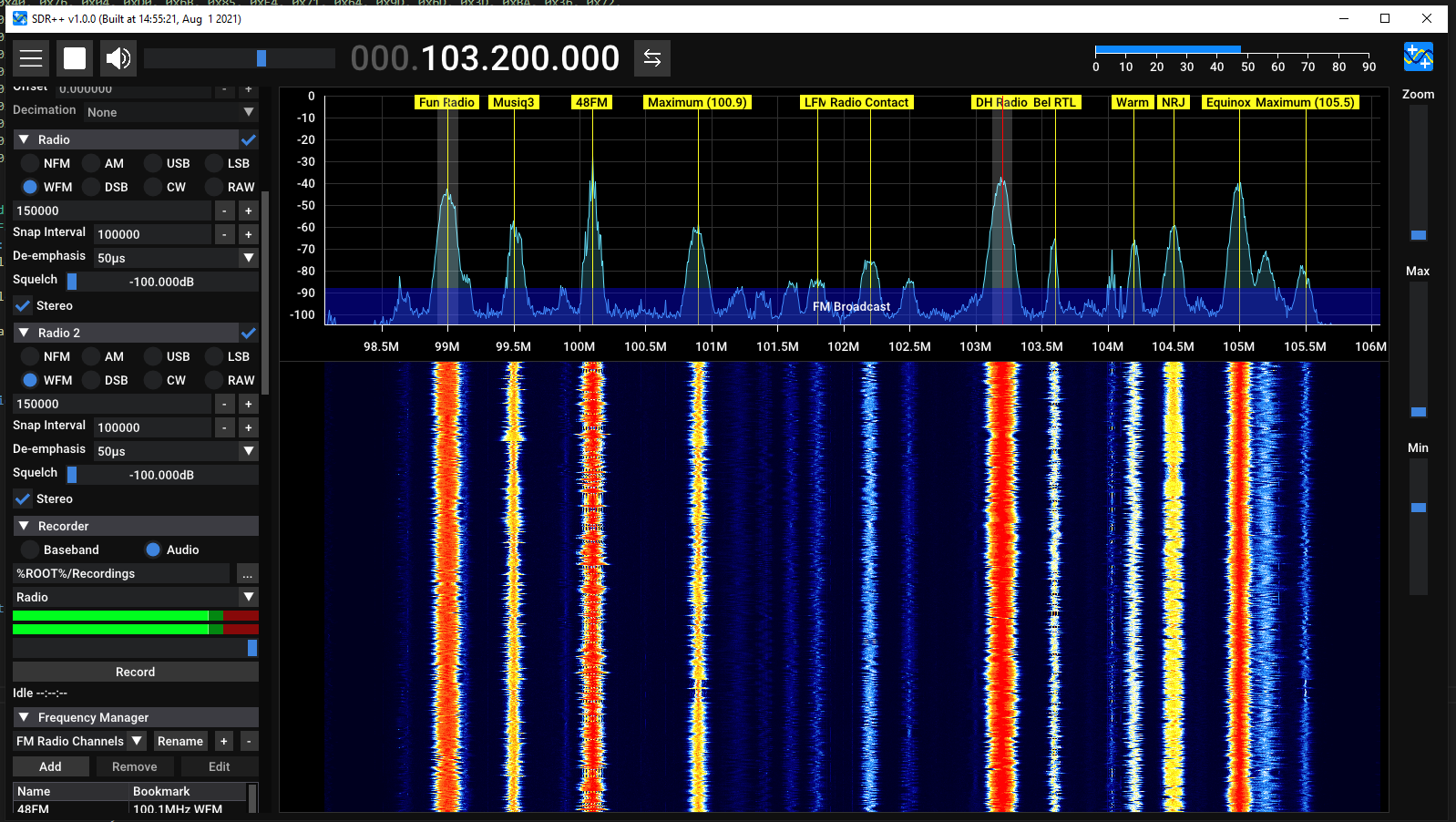

1. Verkenning (Reconnaissance)

Dit is de eerste fase, waarin informatie over het doelwit wordt verzameld. Het kan gaan om passieve verkenning (openbare informatie) of actieve verkenning (scannen en interactie met systemen).

- Tools:

- Nmap: Netwerkscanner voor het ontdekken van open poorten, services en besturingssystemen.

- Shodan: Zoekmachine voor internetverbonden apparaten, ideaal voor het vinden van kwetsbare systemen.

- Maltego: Voor het visualiseren en analyseren van complexe datasets.

2. Scanning en kwetsbaarheidsanalyse

In deze fase worden systemen gescand op bekende kwetsbaarheden. Dit helpt bij het identificeren van mogelijke ingangen voor verdere exploitatie.

- Tools:

- Nikto: Webserver scanner die bekende kwetsbaarheden opspoort.

- OpenVAS: Geavanceerde kwetsbaarheidsscanner met uitgebreide database.

- Burp Suite: Een uitgebreide tool voor het testen van webapplicatiebeveiliging.

3. Exploitatie

Hier worden de geïdentificeerde kwetsbaarheden benut om toegang te verkrijgen tot het systeem. Dit is vaak de meest uitdagende fase, waarbij maatwerk en diepgaande kennis vereist zijn.

- Tools:

- Metasploit Framework: Een van de meest gebruikte exploitatie-frameworks. Het biedt duizenden exploits en payloads.

- SQLmap: Automatische tool voor het detecteren en uitbuiten van SQL-injectie.

- Hydra: Brute-force tool voor het kraken van wachtwoorden op verschillende protocollen.

4. Post-exploitatie en toegang behouden

Na het verkrijgen van toegang is het belangrijk om te bepalen welke verdere acties mogelijk zijn. Dit kan variëren van het verhogen van privileges tot het installeren van backdoors.

- Tools:

- Mimikatz: Tool voor het extraheren van inloggegevens uit geheugen.

- Netcat: Veelzijdige tool voor netwerkcommunicatie en het creëren van backdoors.

- Empire: PowerShell-framework voor post-exploitatie en persistency.

5. Rapportage

Een essentieel, maar vaak onderschat onderdeel van ethische hacking is het documenteren van bevindingen. Een goed rapport vertaalt technische kwetsbaarheden naar zakelijke risico’s.

Real-world toepassingen: meer dan tools alleen

Hoewel tools onmisbaar zijn, draait ethische hacking niet alleen om het gebruik ervan. De ware kracht ligt in het begrijpen van de onderliggende systemen en het strategisch inzetten van tools in combinatie met creatief denkvermogen. Een goede ethische hacker kan buiten de gebaande paden denken en zelfs improviseren wanneer standaardtools tekortschieten.

Voorbeeldscenario: Stel dat een pentester een webapplicatie test. Met behulp van Burp Suite wordt een mogelijke SQL-injectie gedetecteerd. In plaats van blindelings een exploit uit te voeren, voert de pentester handmatige tests uit om de impact te begrijpen en maatwerkpayloads te ontwikkelen. Deze aanpak gaat verder dan de tool zelf en vereist diepgaande kennis van zowel SQL als de webapplicatie.

Ethische overwegingen en verantwoordelijkheid

Ethisch hacken vereist meer dan technische vaardigheid; het vereist verantwoordelijkheid en ethiek. Tools die in verkeerde handen vallen, kunnen enorme schade aanrichten. Daarom is het essentieel dat ethische hackers zich houden aan strikte richtlijnen en wettelijke kaders. Een goede penetratietest moet altijd:

- Toestemming van de eigenaar hebben.

- Helder gedefinieerde doelstellingen en grenzen volgen.

- Geleid worden door een ethisch kompas: het doel is altijd beveiliging verbeteren, nooit schade toebrengen.

Meer dan alleen knoppen indrukken

Hacking tools zijn krachtige instrumenten, maar ze zijn slechts zo effectief als de hacker die ze gebruikt. In de handen van een ethische hacker kunnen ze organisaties beschermen tegen echte bedreigingen door kwetsbaarheden proactief bloot te leggen. Door voortdurende oefening, verdieping in nieuwe tools en technieken, en vooral een ethische benadering, kunnen beveiligingsprofessionals de complexe wereld van cyberdreigingen een stap voor blijven. 🚀