Wat is een NerdMiner? De complete gids over de bitcoin lottery-miner

In de begindagen van Bitcoin kon je nog gewoon op je zolderkamer met een simpele laptop digitale munten minen. Die tijd is allang voorbij. Tegenwoordig wordt Bitcoin-mining gedomineerd door gigantische hallen vol luidruchtige ASIC-miners die duizenden euro’s kosten. Maar er is een tegenbeweging gaande: de NerdMiner. In dit artikel

HackRF Pro

De Revolutie in SDR is hier: De HackRF Pro is nu beschikbaar in de H4CK3R8ROS winkel! Het wachten is bijna voorbij. Als trotse officiële dealer van Great Scott Gadgets hebben we bij H4CK3R8ROS groot nieuws voor alle radio-enthousiastelingen, security researchers en hardware hackers. De legendarische HackRF One krijgt een opvolger

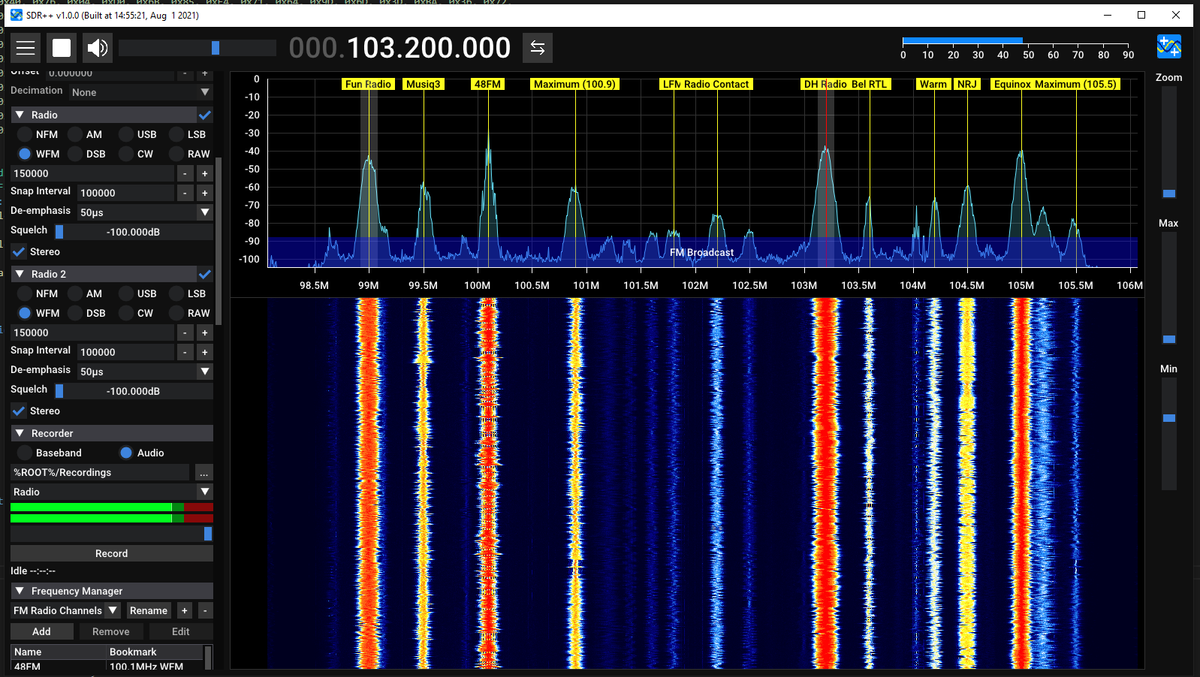

12 dingen die je met SDR kan doen

🤓TL;DR: HackRF One, RTL-SDR, of gewoon een gehackte portofoon. Met Software Defined Radio kun je meer dan je denkt. Wat is een SDR? Een Software Defined Radio (SDR) is kort gezegd een radio die grotendeels op software vertrouwt voor zijn dataverwerking. In plaats van dat alle signalen puur door

De technologie achter rolling codes, RollJam, RollBack en relay-aanvallen

🤓TL;DR: sleutels met rolling codes kunnen óók gekraakt worden, en met een relay-aanval is het niet eens nodig... Goedkope of oude afstandsbedieningen/sleutels werken met één of twee codes (open en dicht), die telkens op dezelfde frequentie worden uitgezonden. Meestal zenden ze uit op 433Mhz. Open is dan 1,

Top 6 tech gadgets van 2025

De wereld van tech gadgets is een paradijs voor hackers, tinkerers en technologie-enthousiastelingen. Hier is onze zorgvuldig samengestelde lijst met de meest intrigerende en nuttige gadgets van dit moment. Deze gadgets zijn perfect voor iedereen die houdt van experimenteren, testen en grenzen verleggen. Alhoewel het verleidelijk was, is het niet

Alternatieve communicatiemiddelen

🤓TL;DR: Meshtastic, HAM-radio, walkie talkies, satelliettelefoons, en tot slot postduiven kan je inzetten als het telefoonnetwerk plat komt te liggen. Volgens de grote NAVO baas moeten we ons mentaal voorbereiden op oorlog. Contant geld in huis nemen, een watervoorraad houden, thuisbatterijen, EHBO kits, lang houdbaar eten, en een hoop

Hoe worden hacking tools gebruikt in ethische hacking- en pentests?

🤓TL;DR: 9 van de 10 keer wordt er slechts een computer gebruikt met software als Nmap of Shodan om de veiligheid van IT systemen te testen. In de wereld van ethische hacking en penetratietesten vormen hacking tools de kern van een effectieve beveiligingsaudit. Deze tools, variërend van eenvoudige scripts

O.MG cable: een krachtige tool en tweelingbroer van je iPhone oplader...

🤓TL;DR: een BadUSB, maar dan in de vorm van een iPhone of Android kabel. In de wereld van cybersecurity en penetration testing is de O.MG-kabel een revolutionair hulpmiddel dat stealth, functionaliteit en veelzijdigheid combineert. Oorspronkelijk ontwikkeld door werknemers van Hak5, heeft dit innovatieve stuk hardware snel naam gemaakt

WiFi 6 en de toekomst van WiFi hacking: wat verandert er?

🤓TL;DR: sneller, betere (WPA3) beveiliging, betere verspreiding van data. De nieuwe standaard van WiFi wordt langzaam maar zeker de nieuwe norm. Met de opkomst van Wi-Fi 6 (802.11ax) staan we aan de vooravond van een nieuwe generatie draadloze netwerken. Deze technologie biedt niet alleen hogere snelheden en efficiëntere

Wat je moet weten over signal jamming en waarom het verboden is

In de wereld van draadloze communicatie en hackingtools is de term signal jamming vaak een onderwerp van discussie. Maar wat houdt signal jamming precies in? En waarom is het in de meeste landen verboden? In deze blogpost duiken we dieper in de technologie, de toepassingen en de wettelijke beperkingen rond

Alles over RFID: beveiliging, readers en veelvoorkomende misverstanden

🤓TL;DR: RFID zijn passieve radio frequentie tags die gebruikt worden om deuren/poorten te openen. RFID (Radio Frequency Identification) is een technologie die niet meer is weg te denken in ons dagelijks leven. Van toegangspassen en hotelkamersleutels tot bibliotheekboeken en contactloze betalingen: RFID-tags bieden gemak, maar roepen ook vragen

WiFi hacking: hoe werkt een dictionary attack?

💡TL;DR: met een dictionary attack probeert een hacker je wachtwoord te raden door de meest voorkomende wachtwoorden in volgorde in te voeren. Dictionary attacks zijn een vorm van brute-force aanvallen waarbij een aanvaller een vooraf samengestelde lijst met veelvoorkomende wachtwoorden of zinnen (een zogenaamde "woordenlijst" of "